Etterforskerne som skal finne ut hvem som sto bak dataangrepet mot Hydro, ser etter likheter fra tidligere angrep i andre land og områder.

Sammen med PST, Europol, Kripos og E-tjenesten er Nasjonalt cybersikkerhetsmyndighet (NSM NorCERT) koblet inn i etterforskningen etter at Hydro ble rammet av et krypteringsvirus natt til tirsdag. Det er fremmet løsepengekrav for å låse opp selskapets systemer.

Så langt er fokuset i etterforskningen å finne ut hva som har skjedd og begrense skadene. Blant annet dreier etterforskningen seg om å finne kjennetegn ved løsepengeviruset og om det finnes noen likheter med tidligere angrep andre steder, skriver NRK.

– Det for tidlig å si om det er et mønster eller om det ligner på andre angrep, sier Bente Hoff, fungerende avdelingsdirektør i NSM NorCERT.

Viruset har slått ut Hydros globale nettverk, og nettsiden deres var nede hele tirsdag. Også natt til onsdag var nettsiden nede.

Viruset ser ut til å ha rammet selskapets amerikanske virksomhet først.

– Dette startet i en av våre fabrikker i USA. Deretter har viruset spredt seg ut i organisasjonen og rammet flere deler av virksomheten både i USA og Europa, sa Hydros finansdirektør Eivind Kallevik til NTB tirsdag.

Selskapet har brukt tid på å isolere fabrikkene for å hindre ytterligere spredning av viruset.

Les også: Hydro: – Vi er rammet av et løsepengevirus

Ifølge NRK har NSM NorCERT slått fast at angriperne har brukt løsepengeviruset LockerGoga, som gjør alt innhold på datamaskinen utilgjengelig, samtidig som det foregår angrep mot selskapets bruker- og påloggingssystemer.

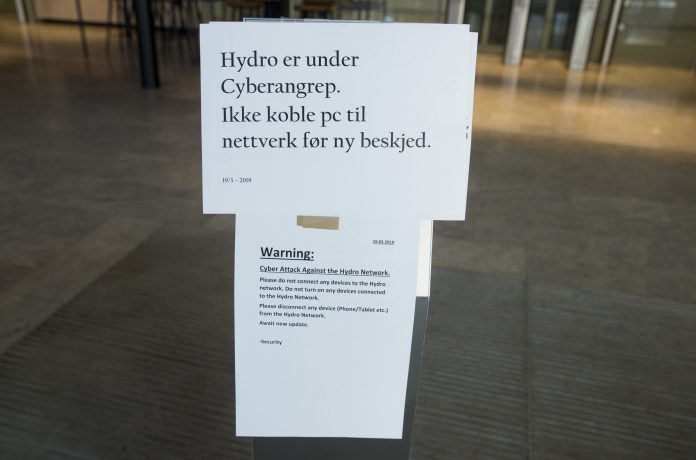

Rundt om i Hydros kontorer i Oslo er det satt opp lapper der de ansatte bes om å ikke koble PC-er til nettverk før det gis ny beskjed.

Hydros aluminiumsverk i Norge går foreløpig som normalt, men med høyere grad av manuell drift. Det er ingen indikasjon på påvirkning på aluminiumsverkene utenfor Norge, og angrepet har ikke rammet energivirksomheten.